※ 他の問題集は「タグ:Associate Cloud Engineer の模擬問題集」から一覧いただけます。

本模擬問題集は「Associate Cloud Engineer Practice Exam (2019.12.29)」を日本語翻訳した模擬問題集です。

Google Cloud 認定資格 – Associate Cloud Engineer 模擬問題集(全31問)

QUESTION 1

IP 10.0.3.21でライセンス サーバを検索するアプリケーションがあります。 Google Compute Engine にライセンス サーバをデプロイする必要があります。 アプリケーションの構成を変更せず、アプリケーションがライセンス サーバに到達できるようにする必要があります。

何をするべきでしょうか ?

- A. gcloud を使用してIP 10.0.3.21を静的内部 IP アドレスとして予約し、ライセンス サーバに割り当てます。

- B. gcloud を使用してIP 10.0.3.21を静的パブリック IP アドレスとして予約し、ライセンス サーバに割り当てます。

- C. IP 10.0.3.21をカスタム エフェメラル外部 IP アドレスとして使用し、ライセンス サーバに割り当てます。

- D. 自動 エフェメラル外部 IP アドレスでライセンス サーバを起動し、静的内部 IP アドレスに昇格します。

Correct Answer: A

QUESTION 2

Google App Engine にアプリケーションをデプロイしています。

インスタンスの数をリクエストレートに基づいてスケーリングする必要があります。 常に少なくとも3つの非占有インスタンスが必要です。

どのスケーリングタイプを使用するべきでしょうか?

- A. 3つのインスタンスを使用した手動スケーリング。

- B. min_instances を3に設定した基本的なスケーリング

- C. max_instances を3に設定した基本的なスケーリング。

- D. min_idle_instances を3に設定した自動スケーリング。

Correct Answer: D

Reference:

– インスタンスの管理方法

QUESTION 3

適切なIAM ロールが定義された開発プロジェクトがあります。

プロダクション プロジェクトを作成しており、新しいプロジェクトで同じIAM ロールを使用する場合は、できるだけ少ない手順で行います。

何をするべきでしょうか?

- A. gcloud iam roles copy を使用して、本番プロジェクトを宛先プロジェクトとして指定します。

- B. gcloud iam roles copy を使用して、組織を宛先組織として指定します。

- C. Google Cloud Platform Console で、「reate role from role」機能を使用します。

- D. Google Cloud Platform Console で「create role」機能を使用し、該当するすべての権限を選択します。

Correct Answer: B

Reference:

– gcloud iam roles copy

QUESTION 4

Google Compute Engine でVMを動的にプロビジョニングする方法が必要です。正確な仕様は専用の構成ファイルにあります。Google のベストプラクティスに従います。

どの方法を使用するべきでしょうか?

- A. Google Deployment Manager

- B. Google Cloud Composer

- C. Managed Instance Group

- D. Unmanaged Instance Group

Correct Answer: C

Reference:

– 仮想マシン インスタンス

QUESTION 5

開発チームは、プロジェクト用に新しいJenkins サーバを必要としています。できるだけ少ない手順でサーバーを配備を望んでいます。

何をするべきでしょうか?

- A. Jenkins Java WAR をダウンロードして、Google App Engine Standardにデプロイします。

- B. 新しいGoogle Compute Engine インスタンスを作成し、コマンドライン インターフェースを通じてJenkins をインストールします。

- C. Google Compute Engine 上にKubernetes クラスタを作成し、Jenkins Docker イメージを使ったデプロイメントを作成します。

- D. GCP Marketplace を使用してJenkins ソリューションを起動します。

Correct Answer: D

Reference:

– Jenkins を使用して Compute Engine に分散ビルドを実行する

QUESTION 6

配置のリソースを停止することなく、Google Cloud Deployment Manager で配置を更新する必要があります。

どのコマンドを使用するべきですか ?

- A. gcloud deployment-manager deployments create –config

- B. gcloud deployment-manager deployments update –config

- C. gcloud deployment-manager resources create –config

- D. gcloud deployment-manager resources update –config

Correct Answer: B

Reference:

– gcloud deployment-manager deployments update

QUESTION 7

Google BigQuery で重要なクエリを実行する必要があります。しかし、大量のレコードが返されることが予想されます。クエリの実行にかかるコストを調べる場合、オンデマンド価格設定を使用しています。

何をするべきでしょうか?

- A. クエリ価格設定を定額に変更してから、オンデマンドに戻します。

- B. コマンドラインを使用して、dryRun クエリを実行し、読み取られたバイト数を推定します。次に、Pricing Calculator を使用して、このバイト予測をドルに変換します。

- C. コマンドラインを使用して、ドライランクエリを実行し、返されたバイト数を推定します。次に、Pricing Calculator を使用して、このバイト予測をドルに変換します。

- D. select count (*) を実行すると、クエリで検索されるレコード数がわかります。次に、Pricing Calculator を使用して、その行数をドルに変換します。

Correct Answer: B

Reference:

– ストレージとクエリの費用の見積もり>クエリ費用の見積もり

QUESTION 8

Google Cloud Platform 上で実行したいバイナリ アプリケーションが1つあります。

基盤となるインフラストラクチャのCPU 使用率に基づいて、アプリケーションを自動的に拡張することを決定しました。組織のポリシーでは、仮想マシンを直接使用する必要があります。アプリケーションのスケーリングが運用面で効率的であり、できるだけ早く完了する必要があります。

どうすればいいでしょうか?

- A. Google Kubernetes Engine クラスタを作り、水平pod自動スケールを使ってアプリケーションをスケールします。

- B. インスタンス テンプレートを作成し、自動スケールが設定されているマネージド インスタンス グループ(MIG)でそのテンプレートを使用します。

- C. インスタンステンプレートを作成し、時刻に基づいてスケールアップおよびスケールダウンするマネージド インスタンス グループ(MIG)でテンプレートを使用します。

- D. Stackdriver のCPU使用率監視に基づいて、アプリケーションのスケールアップとスケールダウンを自動化するためのサードパーティ製ツールセットを使用します。

Correct Answer: A

QUESTION 9

Google Cloud Platform のサービスコストを3つの別々のプロジェクトから分析しています。この情報と標準のクエリ構文を使用して、今後6か月間のサービス タイプ別のサービスの見積もり(日次および月次)を作成します。

どうすればいいでしょうか?

- A. 請求書をGoogle Cloud Storage バケットにエクスポートし、分析のためにGoogle Cloud Bigtable にインポートします。

- B. 請求書をCloud Storage バケットにエクスポートしてから、分析のためにGoogle スプレッドシートにインポートします。

- C. トランザクションをローカル ファイルにエクスポートし、デスクトップ ツールで分析を実行します。

- D. 請求書をGoogle BigQuery データセットにエクスポートし、分析のために時間ウィンドウベースのSQL クエリを記述します。

Correct Answer: D

QUESTION 10

特定のGoogle Cloud Storage Regional バケットに保存されたビデオが90日後にColdline に移動され、作成から一年間後に削除されるようにポリシーを設定を行います。

どのようにポリシーを設定するべきでしょうか?

- A. SetStorageClass およびDelete アクションでAge(年齢)条件を使用してオブジェクトのライフサイクル管理を使用します。SetStorageClassアクションを90日に設定し、Delete アクションを275日に設定します。(365 – 90)

- B. SetStorageClass およびDelete アクションでAge(年齢)条件を使用してオブジェクトのライフサイクル管理を使用します。SetStorageClassアクションを90日に設定し、Delete アクションを365日に設定します。

- C. gsutil rewrite を使用して、Delete アクションを275日(365-90)に設定します。

- D. gsutil rewrite を使用して、Delete アクションを365日に設定します。

Correct Answer: A

QUESTION 11

Google Cloud SQL に接続する必要のあるLinux VMがあります。適切なアクセス権を持つサービス アカウントを作成しました。MがデフォルトのGoogle Compute Engine サービス アカウントの代わりにこのサービス アカウントを使用するようにします。

どうすればいいでしょうか?

- A. Webコンソールを介してVMを作成する場合は、「Identity and API Access」セクションでサービス アカウントを指定します。

- B.サービス アカウントのJSON 秘密鍵をダウンロードします。 プロジェクト メタデータで、そのJSON 秘密鍵をcompute-engine-serviceaccountの値として追加します。

- C.サービス アカウントのJSON 秘密鍵をダウンロードします。 VMのカスタム メタデータで、そのJSON 秘密鍵をcompute-engineservice-accountの値として追加します。

- D.サービス アカウントのJSON 秘密鍵をダウンロードします。 VMを作成した後、VMにsshして、JSONを〜/ .gcloud / compute-engine-serviceaccount.json に保存します。

Correct Answer: A

Reference:

– インスタンスのサービス アカウントの作成と有効化

QUESTION 12

外部監査人のために、Google BigQuery でIAM アクセス監査ログを設定する必要があります。Googleが推奨するプラクティスに従います。

何をするべきでしょうか?

- A. 監査者グループを「logging.viewer」および「bigQuery.dataViewer」の事前定義されたIAM 役割に追加します。

- B. 監査グループを2つの新しいカスタム IAM 役割に追加します。

- C.監査ユーザーアカウントを「logging.viewer」および「bigQuery.dataViewer」の定義済みIAM 役割に追加します。

- D. 監査ユーザーアカウントを2つの新しいカスタム IAM 役割に追加します。

Correct Answer: C

Reference:

– 監査ロギングの役割の構成

QUESTION 13

特定のGoogle Cloud Storage バケットにデータを書き込めるようにするには、Google Compute Engine インスタンスのセットに対するパーミッションを設定する必要があります。Google のベストプラクティスに従います。

どうすればいいでしょうか?

- A. アクセス スコープを持つサービス アカウントを作成します。 アクセススコープ「https://www.googleapis.com/auth/devstorage.write_only」を使用します。

- B. アクセス スコープを持つサービス アカウントを作成します。 アクセス スコープ「https://www.googleapis.com/auth/cloud-platform」を使用します。

- C. サービス アカウントを作成し、そのバケットのIAM 役割「storage.objectCreator」に追加します。

- D. サービス アカウントを作成し、そのバケットのIAM 役割「storage.objectAdmin」に追加します。

Correct Answer: B

Reference:

– Enlightened DataLab Notebooks

QUESTION 14

機密データを3つのGoogle Cloud Storage バケットに保存し、データアクセス ロギングを有効にしました。

可能な限り少ない手順を使用して、これらのバケットの特定のユーザーのアクティビティを確認します。メタデータ ラベルの追加と、それらのバケットから表示されたファイルを確認する必要があります。

何をするべきでしょうか?

- A. GCP Console を使用して、アクティビティログをフィルタリングして情報を表示します。

- B. GCP Console を使用して、Stackdriver ログをフィルタリングして情報を表示します。

- C. GCP Console の[ストレージ]セクションでバケットを表示します。

- D. Stackdriver でトレースを作成して、情報を表示します

Correct Answer: A

QUESTION 15

GCP プロジェクトのプロジェクトオーナーであり、同僚に制御を委任して、Google Cloud Storage バケットとファイルを管理したいと考えています。 Google のベストプラクティスに従います。

どのIAM 役割を同僚に付与するべきでしょうか?

- A. Project Editor.

- B. Storage Admin.

- C. Storage Object Admin.

- D. Storage Object Creator.

Correct Answer: B

QUESTION 16

Google Cloud Storage バケットに、外部会社と共有するオブジェクトがあります。

オブジェクトには機密データが含まれています。4時間後にコンテンツへのアクセスを削除する必要があります。

外部企業には、特定のユーザーベースのアクセス権限を付与できるGoogleアカウントがありません。必要な手順が最も少なく、最も安全な方法を使用したいと考えています。

何をするべきでしょうか?

- A. 有効期限が4時間の署名付き URLを作成し、そのURLを会社と共有します。

- B. オブジェクト アクセスを 「public」 に設定し、オブジェクトのライフサイクル管理を使用して4時間後にオブジェクトを削除します。

- C. ストレージ バケットを静的ウェブサイトとして構成し、オブジェクトのURLを会社に提供します。4時間後にオブジェクトをストレージバケットから削除します。

- D. 外部企業がアクセスするための新しいGoogle Cloud Storage バケットを作成します。オブジェクトをそのバケットにコピーし、4時間後にバケットを削除します。

Correct Answer: A

Reference:

– 署名付き URL

QUESTION 17

Google App Engine アプリケーションからGoogle Cloud Pub/Sub メッセージを送受信します。Google Cloud Pub/Sub APIは現在無効になっています。

サービス アカウントを使用して、アプリケーションをAPIに対して認証します。 アプリケーションでGoogle Cloud Pub / Subを使用できるようにする必要があります。

何をするべきでしょうか?

- A. GCP ConsoleのAPIライブラリでGoogle Cloud Pub/Sub APIを有効にします。

- B. サービス アカウントがアクセスする場合は、Google Cloud Pub/Sub APIの自動有効化に依存します。

- C. Google Cloud Deployment Manager を使用して、アプリケーションをデプロイします。デプロイされるアプリケーションで使用されるすべてのAPIの自動有効化に依存します。

- D. Google App Engine Default サービス アカウントにGoogle Cloud Pub/Sub Adminの役割を付与します。アプリケーションでGoogle Cloud Pub/Sub への最初の接続でAPIを有効にします。

Correct Answer: A

QUESTION 18

Google Cloud Platform の異なるプロジェクトに分散されているリソースを監視する必要があります。

同じStackdriver Monitoring ダッシュボードでレポートを統合したいと考えています。

何をするべきでしょうか?

- A. 共有 VPCを使用してすべてのプロジェクトを接続し、Stackdriver をプロジェクトの1つにリンクします。

- B. プロジェクトごとに、Stackdriver アカウントを作成します。各プロジェクトで、そのプロジェクトのサービス アカウントを作成し、他のすべてのプロジェクトでStackdriver Account Editor の役割を付与します。

- C. 単一のStackdriver アカウントを構成し、すべてのプロジェクトを同じアカウントにリンクします。

- D. プロジェクトの1つに単一のStackdriver アカウントを構成します。Stackdriver で、グループを作成し、他のプロジェクト名をそのグループの基準として追加します。

Correct Answer: D

QUESTION 19

マネージド インスタンス グループ(MIG)のGoogle Compute Engine VMにアプリケーションをデプロイしています。

アプリケーションは常に実行されている必要がありますが、GCP プロジェクトごとに実行されるVMのインスタンスは1つだけです。

インスタンス グループをどのように構成するべきでしょうか?

- A.自動スケーリングをオンに設定し、インスタンスの最小数を1に設定してから、インスタンスの最大数を1に設定します。

- B.自動スケーリングをオフに設定し、インスタンスの最小数を1に設定してから、インスタンスの最大数を1に設定します。

- C.自動スケーリングをオンに設定し、インスタンスの最小数を1に設定してから、インスタンスの最大数を2に設定します。

- D.自動スケーリングをオフに設定し、インスタンスの最小数を1に設定してから、インスタンスの最大数を2に設定します。

Correct Answer: A

Reference:

– インスタンスのグループの自動スケーリング

QUESTION 20

my-projectという名前のGCP プロジェクト内で割り当てられたIAM ユーザーとロールを確認します。

何をするべきでしょうか?

- A. gcloud iam roles listを実行します。 出力セクションを確認します。

- B. gcloud iam service-accounts listを実行し、出力セクションを確認します。

- C. プロジェクトに移動してから、GCP ConsoleのIAM セクションに移動し、メンバーと役割を確認します。

- D. プロジェクトに移動してから、GCP Consoleの[役割]セクションに移動し、役割とステータスを確認します。

Correct Answer: D

QUESTION 21

新しい請求先アカウントを作成してから、既存のGoogle Cloud Platform プロジェクトにリンクする必要があります。

何をするべきでしょうか?

- A. GCP プロジェクトのProject Billing Managerであることを確認します。既存のプロジェクトを更新して、既存の請求先アカウントにリンクします。

- B. GCP プロジェクトのプロジェクト 請求マネージャーであることを確認します。新しい請求先アカウントを作成し、新しい請求先アカウントを既存のプロジェクトにリンクします。

- C. 請求先アカウントの課金管理者であることを確認します。新しいプロジェクトを作成し、新しいプロジェクトを既存の請求先アカウントにリンクします。

- D. 請求先アカウントの請求管理者であることを確認します。既存のプロジェクトを更新して、既存の請求先アカウントにリンクします。

Correct Answer: C

Reference:

– プロジェクトの請求設定の変更

QUESTION 22

すべてのサービス アカウントを管理するproj-saというプロジェクトが1つあります。

このプロジェクトのサービスアカウントを使用して、proj-vmという別のプロジェクトで実行されているVMのスナップショットを取得できるようにします。

何をするべきでしょうか?

- A. サービス アカウントから秘密鍵をダウンロードし、各VMカスタムメタデータに追加します。

- B. サービス アカウントから秘密鍵をダウンロードし、各VMのSSH キーに秘密鍵を追加します。

- C. proj-vmと呼ばれるプロジェクトのGoogle Compute Storage AdminのIAM 役割をサービス アカウントに付与します。

- D. VMを作成するときに、Google Compute Engine のサービス アカウントのAPI スコープを読み取り/書き込みに設定します。

Correct Answer: C

QUESTION 23

以下で指定するYAMLファイルを使用して、myapp1 というマイクロサービスをGoogle Kubernetes Engine クラスターにデプロイしました。

apiVersion: apps/vi

kind: Deployment

metadata:

name: myappl-deployment

spec:

selector:

matchLabels:

app: myapp1

replicas: 2

template:

metadata:

labels:

app: myappi

spec: containers:

- name: main-container

image: gcr.io/my-company-repo/myappi:1.4

env:

- name: DB_PASSWORD

value: "tough2guess!"

ports: - containerPort: 8080データベース パスワードがプレーンテキストで保存されないように、この構成をリファクタリングする必要があります。

Google が推奨するベストプラクティスに従います。

何をするべきでしょうか?

- A. YAML ファイルではなく、コンテナのDocker イメージ内にデータベース パスワードを保存します。

- B. Secret オブジェクト内にデータベースパスワードを保存します。 YAML ファイルを変更して、シークレットからDB_PASSWORD 環境変数を設定します。

- C. データベース パスワードをConfigMap オブジェクト内に保存します。 YAML ファイルを変更して、ConfigMapからDB_PASSWORD 環境変数を設定します。

- D. データベース パスワードをKubernetes 永続ボリューム内のファイルに保存し、永続ボリューム クレームを使用してボリュームをコンテナにマウントします

Correct Answer: C

QUESTION 24

マネージド インスタンス グループ(MIG)内の複数の仮想マシンでアプリケーションを実行しており、自動スケーリングが有効になっており、インスタンスのCPU 使用率が80%を超えると追加のインスタンスがグループに追加されるように、自動スケーリング ポリシーが構成になっています。

インスタンス グループが5つのVMの最大制限に達するか、インスタンスのCPU 使用率が80%に下がるまでVMが追加されます。インスタンスに対するHTTP ヘルスチェックの初期遅延は30秒に設定されています。

仮想マシンインスタンスは、ユーザーが利用できるようになるまで約3分かかります。インスタンスグループが自動スケーリングすると、エンドユーザー トラフィックのレベルをサポートするために必要な数以上のインスタンスが追加されることがわかりました。

自動スケーリング時にインスタンスグループのサイズを適切に維持したいと考えています。

何をするべきでしょうか?

- A.インスタンスの最大数を1に設定します。

- B.インスタンスの最大数を3に減らします。

- C. HTTP ヘルスチェックの代わりにTCP ヘルスチェックを使用します。

- D. HTTP ヘルスチェックの初期遅延を200秒に増やします。

Correct Answer: D

QUESTION 25

一連のバッチ処理ジョブの計算リソースを選択して構成する必要があります。これらのジョブの完了には約2時間かかり、夜間に実行されます。

サービス コストを最小限に抑えたいと考えています。

何をするべきでしょうか?

- A. Google Kubernetes Engine を選択します。インスタンスタイプが小さい単一ノードクラスターを使用します。

- B. Google Kubernetes Engine を選択します。マイクロ インスタンスタイプで3ノードクラスターを使用します。

- C. Google Compute Engine を選択します。適切な標準マシンタイプのプリエンプティブ VM インスタンスを使用します。

- D. Google Compute Engine を選択します。マイクロバーストをサポートするVM インスタンスタイプを使用します。

Correct Answer: C

QUESTION 26

最近、アプリケーションの新しいバージョンをGoogle App Engine にデプロイし、リリースのバグを発見しました。

すぐに以前のバージョンのアプリケーションに戻す必要があります。

何をするべきでしょうか?

- A. gcloud app restore を実行します。

- B. GCP ConsoleのGoogle App Engineページで、元に戻す必要があるアプリケーションを選択し、[元に戻す]をクリックします。

- C. GCP ConsoleのGoogle App Engineバージョンページで、トラフィックの100%を以前のバージョンにルーティングします。

- D.元のバージョンを別のアプリケーションとしてデプロイします。 次に、App Engineの設定に移動し、アプリケーション間でトラフィックを分割して、元のバージョンがリクエストの100%を処理するようにします。

Correct Answer: D

Reference:

– App Engine Project Cleanup

QUESTION 27

gcloud app deploy を使用してGoogle App Engine アプリケーションをデプロイしましたが、目的のプロジェクトにデプロイしませんでした。

これが発生した理由とアプリケーションが展開された場所を確認する必要があります。

何をするべきでしょうか?

- A.アプリケーションのapp.yaml ファイルを確認し、プロジェクトの設定を確認します。

- B.アプリケーションのweb-application.xml ファイルを確認し、プロジェクト設定を確認します。

- C. Google Cloud Deployment Manager に移動して、アプリケーションのデプロイメントの設定を確認します。

- D. Cloud Shell に移動し、gcloud config list を実行して、展開に使用されたGoogle Cloud構成を確認します。

Correct Answer: A

Reference:

– デプロイエラー (opens in a new tab)”>App Engine フレキシブル環境でのデプロイのトラブルシューティング>デプロイエラー

QUESTION 28

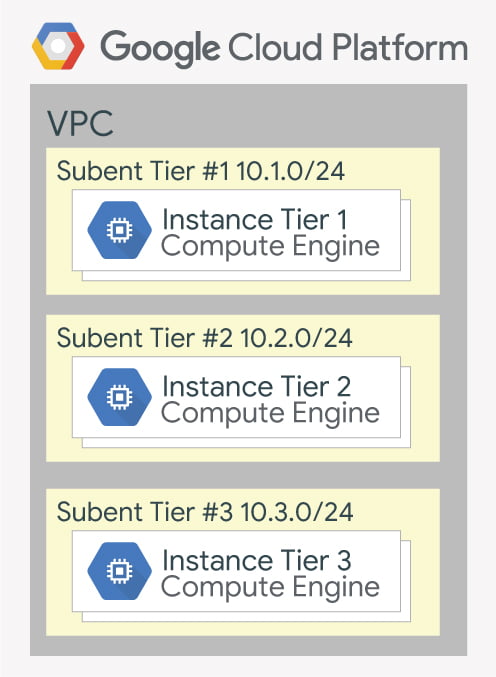

会社には、Google Compute Engine で実行される3層のソリューションがあります。

現在のインフラストラクチャの構成を下記の図になります。

各層には、その階内のすべてのインスタンスに関連付けられたサービス アカウントがあります。

次のように、TCP ポート 8080での層間の通信を有効にする必要があります。

• Instances in tier #1 のインスタンスは、Instances in tier #2 と通信する必要があります。

• Instances in tier #2 のインスタンスは、Instances in tier #3 と通信する必要があります。

どうすればいいですか?

- A.

- 次の設定で受信(ingress)ファイアウォールルールを作成します。

- ターゲット:すべてのインスタンス

- ソース フィルター:IP 範囲(範囲を10.0.2.0/24 に設定)

- プロトコル:すべて許可

- 次の設定でイングレス ファイアウォールルールを作成します。

- ターゲット:すべてのインスタンス

- ソース フィルター:IP 範囲(範囲を10.0.1.0/24 に設定)

- プロトコル:すべて許可

- 次の設定で受信(ingress)ファイアウォールルールを作成します。

- B.

- 次の設定で受信(ingress)ファイアウォールルールを作成します。

- Targets: すべてのinstances with tier #2 サービス アカウント

- ソース フィルター:すべてのinstances with tier #1 サービス アカウント

- プロトコル:TCP 8080を許可

- 次の設定で受信(ingress)ファイアウォールルールを作成します。

- ターゲット:すべてのinstances with tier #3 サービス アカウント

- ソース フィルター:すべてのinstances with tier #2 サービス アカウント

- プロトコル:TCP 8080を許可

- 次の設定で受信(ingress)ファイアウォールルールを作成します。

- C.

- 次の設定で受信(ingress)ファイアウォールルールを作成します。

- ターゲット:すべてのinstances with tier #2 サービス アカウント

- ソース フィルター:すべてのinstances with tier #1 サービス アカウント

- プロトコル:すべて許可

- 次の設定で受信(ingress)ファイアウォールルールを作成します。

- ターゲット:すべてのinstances with tier #3 サービス アカウント

- ソース フィルター:すべてのinstances with tier #2 サービス アカウント

- プロトコル:すべて許可

- 次の設定で受信(ingress)ファイアウォールルールを作成します。

- D.

- 次の設定で送信(egress)ファイアウォールルールを作成します。

- ソース フィルター:IP範囲(範囲を10.0.2.0/24 に設定)

- プロトコル:TCP 8080を許可

- 次の設定で送信(egress)ファイアウォールルールを作成します。

- ターゲット:すべてのインスタンス

- ソース フィルター:IP範囲(範囲を10.0.2.0/24 に設定)

- プロトコル:TCP 8080を許可

- 次の設定で送信(egress)ファイアウォールルールを作成します。

Correct Answer: B

QUESTION 29

us-central 1 リージョンに単一の仮想プライベート クラウド(VPC)と単一のサブネットワークを持つプロジェクトが与えられます。

このサブネットワークには、アプリケーションをホストするGoogle Compute Engine インスタンスがあります。

europe-west 1 リージョンの同じプロジェクトに新しいインスタンスをデプロイする必要があり、この新しいインスタンスはアプリケーションにアクセスする必要があります。

Google が推奨するベストプラクティスに従います。

何をするべきでしょうか?

- A.

- 同じVPCのeurope-west 1 にサブネットワークを作成します。

- 新しいサブネットワークに新しいインスタンスを作成し、最初のインスタンスのプライベート アドレスをエンドポイントとして使用します。

- B.

- europe-west 1 にVPCとサブネットワークを作成します。

- プライベート負荷分散でアプリケーションを公開します。

- 新しいサブネットワークに新しいインスタンスを作成し、負荷分散のアドレスをエンド ポイントとして使用します。

- C.

- 同じVPCのeurope-west 1 にサブネットワークを作成します。

- Google Cloud VPN を使用して、2つのサブネットワークを接続します。

- 新しいサブネットワークに新しいインスタンスを作成し、最初のインスタンスのプライベート アドレスをエンドポイントとして使用します。.

- D.

- europe-west 1 にVPCとサブネットワークを作成します。

- 2台のVPCをピア接続します。

- 新しいサブネットワークに新しいインスタンスを作成し、最初のインスタンスのプライベート アドレスをエンドポイントとして使用します。

Correct Answer: A

QUESTION 30

プロジェクトには、先月予想よりも多くの費用が発生しました。

調査の結果、開発のGoogle Kubernetes Engine (GKE) コンテナが大量のログを発行し、その結果コストが増加したことが明らかになりました。

最小限の手順でログをすばやく無効にする必要があります。

何をするべきでしょうか?

- A.

- Stackdriver Logging の[Logs ingestion] ウィンドウに移動し、GKEコンテナ リソースのログソースを無効にします。

- B.

- Stackdriver Logging の[Logs ingestion] ウィンドウに移動し、GKE Cluster Operations リソースのログソースを無効にします。

- C.

- GKE コンソールに移動し、既存のクラスタを削除します

- 新しいクラスタを再作成します。

- 従来のStackdriver Logging を有効にするオプションをクリアします。

- D.

- GKE コンソールに移動し、既存のクラスタを削除します

- 新しいクラスタを再作成します。

- 従来のStackdriver Monitoring を有効にするオプションをクリアします。

Correct Answer: A

QUESTION 31

Google App Engine スタンダード環境でホストされているウェブサイトがあります。

最小限の手順で、ユーザーの1%にWebサイトの新しいテストバージョンを表示させるようにしたいと考えています。

どうすればいいでしょうか?

- A. 同じアプリケーションに新しいバージョンをデプロイし、-migrate オプションを使用します。

- B. 同じアプリケーションに新しいバージョンをデプロイし、–splits オプションを使用して、現在のバージョンに99の負荷を与え、新しいバージョンに1の負荷を与えます。

- C. 同じプロジェクトで新しいGoogle App Engine アプリケーションを作成します。 そのアプリケーションに新しいバージョンをデプロイします。 Google App Engine ライブラリを使用して、リクエストの1%を新しいバージョンにプロキシします。

- D. 同じプロジェクトで新しいGoogle App Engine アプリケーションを作成します。 そのアプリケーションに新しいバージョンをデプロイします。 ネットワークロードバランサを構成して、トラフィックの1%をその新しいアプリケーションに送信します。

Correct Answer: C

![[GCP] Google Cloud Certified - Associate Cloud Engineer](https://www.cloudsmog.net/wp-content/uploads/google-cloud-certified_associate-cloud-engineer-1200x675.jpg)

Comments are closed